Sua Aplicação em Kubernetes Falha na Inicialização? A Propriedade minReadySeconds Pode te Ajudar

Resumo

Revisamos a propriedade minReadySeconds em Kubernetes e como ela pode ser sua arma secreta para implementar aplicações robustas e prontas para produção. Explicaremos como estabelecer um valor apropriado para minReadySeconds, que fornece um período de carência inicial para que as aplicações inicializem e estejam prontas para lidar com o tráfego, garantindo uma experiência fluida para os usuários.

Lutando Contra a Sobrecarga Inicial: a Necessidade de um Período de Carência

Imagine que você acabou de implementar uma nova versão da sua aplicação web no seu cluster Kubernetes. Tudo parece bem - os pods estão iniciando e o Kubernetes está fazendo sua mágica. Mas espere... antes que sua aplicação tenha a oportunidade de respirar, o Kubernetes imediatamente começa a rotear o tráfego para ela. O problema é que sua aplicação depende de uma conexão com o banco de dados e precisa de alguns segundos adicionais para carregar as configurações. Esta situação, meus amigos, é uma receita para o desastre, potencialmente levando a erros, tempos limite e muita frustração para seus usuários.

Pense em minReadySeconds como aquela xícara de café bem merecida depois de um longo descanso. Dá à sua aplicação o tempo que ela precisa para se organizar antes de receber tráfego real.

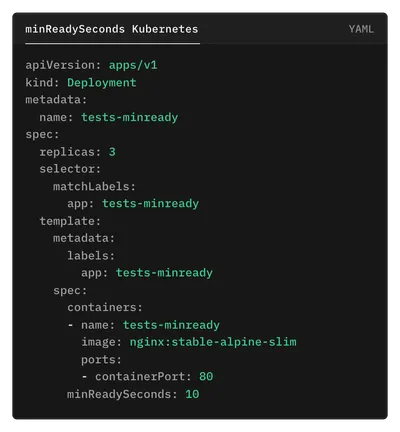

Exemplo de Deployment Usando minReadySeconds

apiVersion: apps/v1

kind: Deployment

metadata:

name: tests-minready

spec:

replicas: 3

selector:

matchLabels:

app: tests-minready

template:

metadata:

labels:

app: tests-minready

spec:

containers:

- name: tests-minready

image: nginx:stable-alpine-slim

ports:

- containerPort: 80

## Valor em segundos

minReadySeconds: 10

minReadySeconds ao Resgate: Tempo Limite Inicial como um Investimento em Estabilidade

É aqui que minReadySeconds entra em jogo e salva o dia. Ao definir esta propriedade no seu manifesto de Deployment, você está essencialmente dizendo ao Kubernetes: "Espere um minuto! Não envie tráfego para meus pods até que eles tenham tido pelo menos estes segundos para se organizarem."

Digamos que você defina minReadySeconds: 10. Isso significa que o Kubernetes esperará pacientemente por 10 segundos depois que os pods informarem que seus containers estão prontos, antes de considerar que um pod está realmente disponível para receber tráfego. Este período de carência permite à sua aplicação:

- Estabelecer conexões com o banco de dados: Chega de tentativas frenéticas de conexão enquanto o tráfego já está batendo!

- Carregar configurações: Certifique-se de que todas as configurações estejam carregadas antes do primeiro request.

- Executar tarefas de inicialização: Complete qualquer rotina de inicialização sem a pressão do tráfego de entrada.

Recompensas por ir Além: Estabilidade, Confiabilidade, Usuários e Devs Felizes

Ao incorporar minReadySeconds em sua estratégia de implementação, você não está adicionando apenas alguns segundos ao seu tempo de inicialização, você está investindo em uma aplicação mais estável e confiável. Aqui estão algumas maneiras pelas quais isso pode ajudar:

- Menos tempo de inatividade: Ao prevenir o roteamento prematuro do tráfego,

minReadySecondsminimiza o risco de erros e acidentes durante a fase de inicialização crítica, o que leva a menos tempo de inatividade e uma experiência mais fluida para os usuários. - Melhoria da experiência do usuário: Ninguém gosta de telas de erro!

minReadySecondsgarante que sua aplicação esteja pronta para fornecer uma experiência perfeita desde o momento em que os usuários chegam. - Melhor confiabilidade: Uma aplicação bem inicializada é uma aplicação feliz (e um desenvolvedor feliz também).

minReadySecondsadiciona outra camada de confiabilidade às suas implementações, proporcionando tranquilidade ao saber que suas aplicações estão realmente prontas para a ação.

Além do Básico: o Que Você Precisa para um Desempenho Ótimo

O valor ideal para minReadySeconds depende dos requisitos de inicialização específicos da sua aplicação. Analise o processo de inicialização da sua aplicação para determinar um valor apropriado que forneça tempo de inicialização suficiente sem atrasar desnecessariamente as implementações.

Lembre-se, o Kubernetes vem com uma caixa de ferramentas cheia de funcionalidades poderosas, e minReadySeconds é apenas uma delas. Investigue outras estratégias de implementação e melhores práticas para melhorar ainda mais a estabilidade e resiliência de suas aplicações.

Divirta-se "kuberneteando" com seus Deployments!

- Login with Linkedin

- Login with Github