Segurança em CI/CD e Pipelines: 3 abordagens fáceis para "Segurança Contínua"

A segurança de CI/CD é um tópico cada vez mais importante à medida que os pipelines de CI/CD se tornam mais complexos e seu uso se expande. Portanto , as superfícies de ataque são dinâmicas e exigem um foco cultural e técnico, não possuindo apenas processos tediosos e muitas vezes absurdos que apenas garantem que os equipamentos se desgastem rapidamente e as empresas paguem pelas próprias perdas e até as multipliquem.

Para enfrentar esse cenário, as equipes – e não apenas as equipes de segurança – precisam adotar uma abordagem holística que proteja todo o fluxo de CI/CD, desde o código-fonte até a produção, por meio de nossos pipelines. Isso inclui:

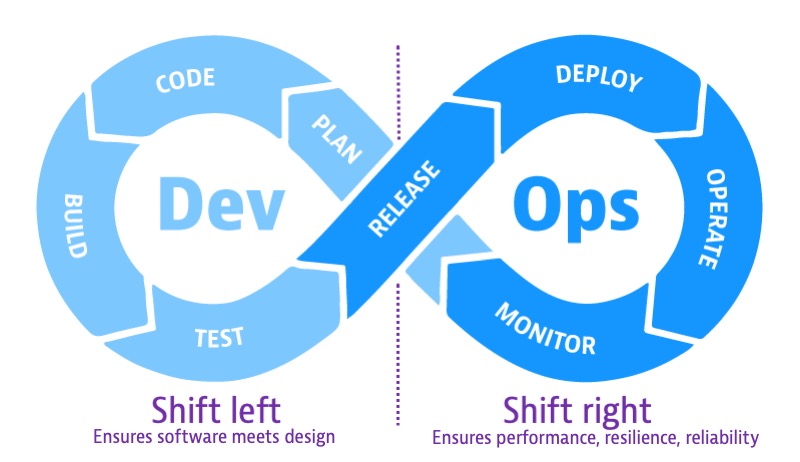

- Segurança no pipeline : certifique-se de que o código enviado para produção esteja livre de vulnerabilidades e configurações incorretas. Isto pode ser conseguido através do uso de ferramentas automatizadas de verificação de segurança, bem como de controles manuais, como revisões de código e, particularmente, a abordagem "shift left" ou também conhecida como DevSecOps.

- Pipeline Security (Security Of Pipeline) : protege os sistemas e ferramentas que compõem o próprio pipeline contra ataques e vulnerabilidades. Isso inclui medidas como gerenciamento de permissões e políticas de acesso, monitoramento, alertas, rotação de credenciais e o princípio do “menor privilégio possível”.

- Segurança em todo o pipeline : Compreender o fluxo do seu ciclo significa saber que todas as suas medições podem simplesmente ser ignoradas ou ignoradas, com o consequente “acesso direto” à produção. Você pode mitigar riscos implementando RBAC (Role Based Access Control), e de forma genérica, políticas de isolamento de rede e conectividade diferenciada, com monitoramento persistente/alertas de acesso e acima de tudo, implementar GitOps, evitando que seus ambientes de execução exijam acesso por diferentes funções, mas sim que esse ambiente não é o responsável por "buscar o recurso para implantar" em um ponto externo, geralmente um repositório git. modelagem de tráfego., a implementação de bastion hosts e o monitoramento de fluxos de tráfego atípicos.

Uma abordagem holística à segurança de CI/CD requer a cooperação das equipes de segurança, desenvolvimento e operações, mas, acima de tudo, ter uma organização que apoie e compreenda o valor crítico que a cultura e o conhecimento de segurança representam nos negócios.

Aqui estão algumas dicas adicionais para melhorar a segurança de CI/CD:

- Use uma estrutura de segurança CI/CD. Existem várias estruturas disponíveis que podem ajudar as organizações a implementar uma abordagem holística à segurança de CI/CD. Essas estruturas fornecem uma série de controles e recomendações que podem ajudar as organizações a reduzir sua superfície de ataque.

- Implemente revisões de segurança automatizadas. As revisões de segurança automatizadas podem ajudar as equipes a identificar e corrigir vulnerabilidades de forma rápida e eficiente. Essas revisões podem ser realizadas em código-fonte, artefatos de construção e arquivos de configuração.

- Monitore os fluxos de dados. É importante monitorar os fluxos de dados através do pipeline de CI/CD para detectar anomalias que possam indicar um ataque. Isso pode ser feito usando sistemas de detecção de intrusão (IDS) e sistemas de detecção de malware (IDS).

- Implemente controles de acesso granulares. É importante implementar controles de acesso granulares para restringir o acesso aos sistemas e ferramentas de CI/CD a usuários autorizados. Isso pode ajudar a impedir que invasores explorem vulnerabilidades para obter acesso ao pipeline.

- Segurança . É importante educar os funcionários sobre os riscos de segurança do CI/CD e as medidas que podem tomar para se protegerem. Isso pode incluir treinamento sobre práticas recomendadas de segurança de código, gerenciamento de acesso e higiene de credenciais.

Seguindo essas dicas, as organizações podem melhorar significativamente a segurança de seus pipelines de CI/CD e proteger seus aplicativos e cadeias de fornecimento de software contra ataques.

Baseado na coluna de Bill Doerrfeld

- Register with Email

- Login with LinkedIn

- Login with GitHub